22.04.2022 - 21:30

L’escàndol d’espionatge a l’independentisme que ha sacsat la política catalana té dos actors principals, la companyia israeliana NSO Group i el seu programari Pegasus, però l’informe del Citizen Lab també assenyala una amenaça aparentment secundària, anomenada Candiru, que amaga un potencial i una perillositat que ara per ara són difícils de calibrar.

D’aquesta empresa, que fou fundada el 2014 per Eran Shorer i Yaakov Weizma, ex-treballadors de NSO Group, se’n saben molt poques coses. No té pàgina web, ha canviat unes quantes vegades de seu –ara és a Tel-Aviv– i també de nom. L’original, Candiru, fa referència a un peix de l’Amazones que parasita uns altres peixos –també pot parasitar la uretra humana– i s’alimenta de la seva sang. Actualment, l’empresa és registrada com a Saito Tech.

El secretisme és fonamental per a la direcció de Candiru, que de moment ha aconseguit de restar relativament al marge de les polèmiques i escàndols d’espionatge que han esquitxat NSO Group. De fet, segons que ha informat Haaretz, l’empresa s’ha alimentat sobretot d’ex-membres de la Unitat 8200 –dedicada a la captació de senyals i a desxifrar codis– dels serveis d’intel·ligència israelians, a qui obliga a signar acords de confidencialitat.

Els atacs amb programari de Candiru, a part de Catalunya, s’han registrat, per exemple, al Regne Unit, Turquia, Armènia, Palestina, Singapur, el Iemen, l’Iran, el Líban, Catar, els Emirats Àrabs i Israel, segons un informe conjunt de Citizen Lab i Microsoft. Aquesta mena de programaris, segons l’empresa, tan sols es venen a entitats governamentals, com ara forces de seguretat i agències d’intel·ligència i vigilància.

Candiru i el Catalangate

El Catalangate ha afectat més d’una seixantena de polítics i activistes independentistes, quatre dels quals han estat objectius d’un programari espia dissenyat per Candiru que rep el nom de Devil’s Tongue (llengua del diable, en català). Les víctimes han estat Xavier Vives i Pau Escrich, cofundadors de la plataforma de vot digital Vocdoni, que ha fet servir Òmnium, i Elies Campo, ex-alt càrrec de Telegram que els va fer d’assessor. El quart afectat és Joan Matamala, propietari de la llibreria les Voltes de Girona i germà de Jami Matamala.

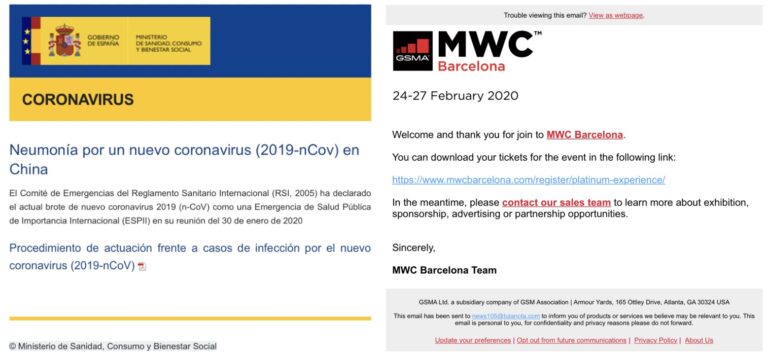

Tots quatre van rebre correus electrònics personalitzats que falsificaven instàncies oficials d’organismes com ara el Ministeri de Sanitat espanyol –recomanacions sobre el coronavirus–, el Registre Mercantil de Barcelona –incidència sobre el nom d’una empresa– i el Mobile World Congress –entrades per a assistir al recinte de l’esdeveniment. Els correus, mitjançant enllaços al domini stat[.]email, contenien el programari espia.

De tots quatre, tan sols l’ordinador de Matamala es va infectar. De fet, el seu cas és especialment important perquè va fer que Citizen Lab i Microsoft actuessin sobre un dispositiu amb una infecció activa, cosa que va permetre a Microsoft de resoldre dues vulnerabilitats del sistema Windows. D’una altra banda, una anàlisi forense del mòbil de Matamala va revelar que havia estat infectat setze vegades amb Pegasus entre l’agost del 2019 i el juliol del 2020.

Què pot fer el programari Devil’s Tongue?

Així com uns altres programaris d’espionatge, Devil’s Tongue accedeix a la informació privada dels dispositius –sobretot ordinadors– que infecta, fet que li permet de recopilar arxius, fer seguiment en directe de la víctima o accedir a les seves contrasenyes. Això fa que, per exemple, pugui espiar les converses de Signal, que és considerada una de les aplicacions de missatgeria més segures per als usuaris.

De totes maneres, la gran diferència amb Pegasus és que Devil’s Tongue permet de suplantar la identitat de les víctimes, de manera que pot enviar al seu nom correus electrònics o missatges a les xarxes socials. “Amb una anàlisi forense, determinar que la víctima no ha enviat aquest missatge pot ser extremadament complicat”, explica Citizen Lab.

L’entitat també alerta que aquesta mena de funcionalitats són molt perilloses perquè es poden fer servir per crear proves falses contra les víctimes d’espionatge. En aquest sentit, Citizen Lab diu que fa poc, a l’Índia, s’han fet servir programaris similars per fabricar un cas de terrorisme contra activistes opositors del govern de Narendra Modi.

Les infeccions per Devil’s Tongue no deixen rastre perquè el programari es manté actiu durant unes hores i s’autodestrueix una volta s’ha aconseguit el material que es vol. Les infeccions actives, com la de l’ordinador Joan Matamala, són, per tant, clau per obtenir informació sobre com actua el programari.

Quin cost té, el programari?

Candiru ofereix el seu programari per una tarifa base de 16 milions d’euros que permet al comprador de perpetrar un nombre il·limitat d’intents d’infeccions, tot i que tan sols es poden monitorar deu aparells alhora. A canvi d’1,5 milions d’euros més, l’empresa deixa seguir quinze dispositius més i també fer servir el programari en un altre país. Si es paguen 5,5 milions addicionals, el client pot monitorar vint-i-cinc aparells més i es pot ampliar el radi d’actuació a cinc països diferents.

A més, segons Citizen Lab, si els clients paguen 1,5 milions, poden adquirir la funcionalitat que permet de controlar de manera remota el dispositiu infectat, de manera que, a part de consultar-ne i extreure’n informació, el poden manipular internament, cosa que fa que s’hi pugui introduir material incriminatori.